通知:关于代码签名证书私钥存储的新规

2022年6月6日

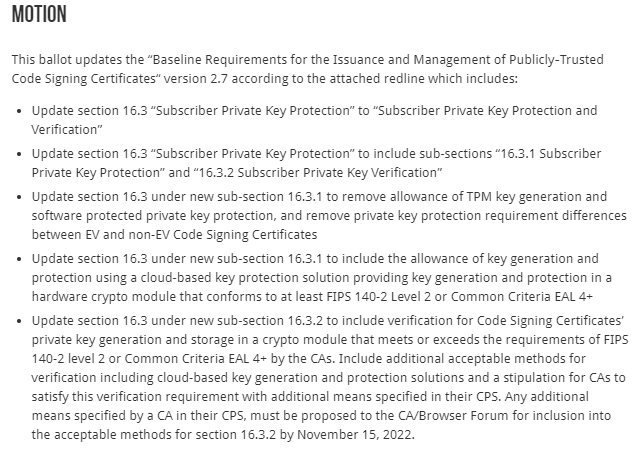

近日,CA/B论坛对代码签名证书私钥的存储做出了变更要求:从 2022年11月15日起,代码签名证书密钥对必须在达到FIPS 140-2 Level 2 或EAL4+通用标准以及更高标准的硬件加密模块中生成并存储。对于这一新的规定意味着什么呢?

CA/B论坛截图

CA/B论坛截图

一直以来,代码签名证书对于私钥的存储方式都是有类型之分的。例如,EV代码签名证书是存储在Ukey中寄送到用户手中,而非EV代码签名(即OV代码签名)的密钥对可以在软件中生成,这就很容易导致私钥被分发,从而增加了私钥泄露的潜在风险。

因此,这即将要实行的新规也是在增强保护代码签名证书的私钥,最大限度地降低私钥泄露的可能性。

CA(证书颁发机构)必须使用以下任意一种方法来验证或确保私钥是在硬件加密模块中生成的:

1)CA 提供具有预生成密钥对的硬件加密模块;

2)用户代码证书请求需要通过远程验证硬件加密模块中的密钥;

3)用户使用CA强制规定的加密库和合规的硬件加密模块组合;

4)用户提供内外部IT审计,表明它仅使用合规的硬件加密模块生成密钥对;

5)用户提供一份通过了云端密钥保护解决方案订阅和资源配置保护硬件加密模块中私钥的报告;

6)CA所认可的可证明密钥对是在用户托管或基于云的硬件加密模块中生成的审计员签署的报告;

7)用户提供了符合代码签名基线要求的协议证明。

变更代码签名证书私钥基线要求是为了减少代码签名证书私钥泄露,从而降低代码签名依赖者在系统中安装恶意软件的风险。